LastPass od lat należy do najpopularniejszych menedżerów haseł na świecie. Jednocześnie jest to marka, wobec której użytkownicy oczekują ponadprzeciętnej transparentności i realnych działań w obszarze bezpieczeństwa. W ostatnich kilkunastu miesiącach firma deklaruje szeroko zakrojoną transformację, obejmującą infrastrukturę, produkt oraz wewnętrzne procesy. Sprawdzamy, co faktycznie się zmieniło i jakie ma to znaczenie dla użytkownika końcowego.

Spis treści

Wzmocniona infrastruktura i lepsza ochrona systemów

Jednym z kluczowych obszarów zmian jest zaplecze techniczne LastPass. Firma przebudowała swoje środowiska produkcyjne, wzmacniając zarówno mechanizmy prewencyjne, jak i systemy wykrywania zagrożeń. W praktyce oznacza to więcej analityki, lepszą obserwowalność oraz dokładniejsze logowanie zdarzeń w centrach danych.

LastPass wdrożył również nowoczesne narzędzia do monitorowania konfiguracji chmury. System klasy CSPM umożliwia szybsze wykrywanie błędów, ryzykownych ustawień oraz nieautoryzowanych zmian w infrastrukturze. To istotne, ponieważ właśnie błędy konfiguracyjne bardzo często stają się punktem wejścia dla atakujących.

Równolegle wzmocniono bezpieczeństwo urządzeń używanych przez zespoły techniczne. Nowy system EDR, architektura SASE oraz stopniowe wdrażanie sprzętowych kluczy bezpieczeństwa znacząco utrudniają przejęcie kont deweloperów. Dla użytkownika końcowego to zmiana pośrednia, ale bardzo istotna, ponieważ bezpieczeństwo zaplecza firmy bezpośrednio wpływa na ochronę danych klientów.

Silniejsze zabezpieczenia produktu LastPass

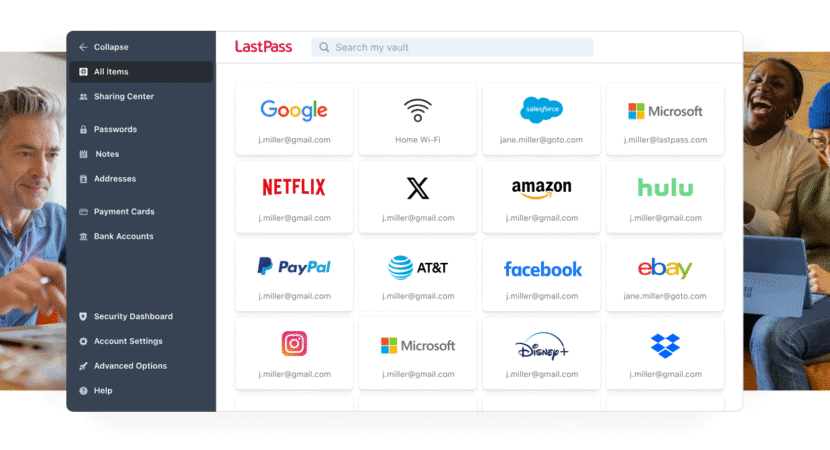

Najważniejsze zmiany dotyczą jednak samego produktu i tego, co trafia bezpośrednio do użytkownika. LastPass wyraźnie podniósł standardy w obszarze kryptografii oraz ochrony danych przechowywanych w sejfach.

Najbardziej konkretna zmiana to zwiększenie domyślnej liczby iteracji PBKDF2 SHA-256 do minimum 600 tysięcy. Co ważne, dotyczy to nie tylko nowych kont, ale również istniejących użytkowników. Taki poziom iteracji znacząco utrudnia ataki typu brute force na hasło główne w przypadku przejęcia zaszyfrowanych danych.

Firma rozpoczęła także proces szyfrowania pól URL oraz danych powiązanych z adresami stron. Wcześniej element ten bywał krytykowany, ponieważ mógł ujawniać metadane nawet przy zaszyfrowanym sejfie. Z punktu widzenia prywatności użytkownika jest to wyraźny krok w dobrą stronę.

Zmiany objęły również uwierzytelnianie wieloskładnikowe. LastPass uprościł proces ponownej rejestracji MFA dla klientów biznesowych, jednocześnie wycofując starsze i mniej bezpieczne mechanizmy. Dodatkowo wzmocniono procedury odzyskiwania konta, wprowadzając kolejną warstwę walidacji opartą o klucze przechowywane w zaszyfrowanym sejfie użytkownika.

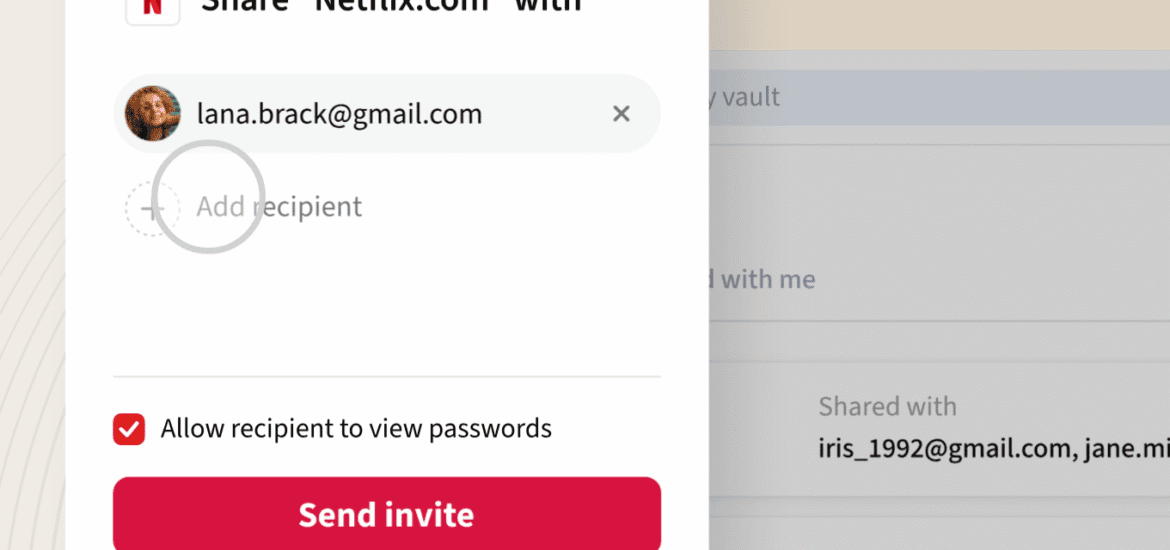

Warto też odnotować odejście od przestarzałych metod udostępniania haseł na rzecz rozwiązań opartych o model Zero Knowledge oraz zarządzanie dostępem przez grupy. To rozwiązanie mniej wygodne w niektórych scenariuszach, ale wyraźnie bezpieczniejsze.

Nowoczesna kryptografia i rozwój platformy

LastPass deklaruje gruntowną modernizację stosowanych mechanizmów kryptograficznych. Wprowadzono obsługę funkcji Argon2, ustandaryzowano szyfrowanie AES-GCM-256 oraz całkowicie wycofano stare tryby, takie jak ECB. Równolegle rozszerzono szyfrowanie danych i metadanych w bazach danych oraz systemach kopii zapasowych.

Przebudowie uległ również proces tworzenia oprogramowania. Nowe pipeline’y CI/CD, pełna obserwowalność, SBOM oraz zgodność z SLSA na poziomie 3+ i normą NIST 800-218 mają ograniczać ryzyko błędów w łańcuchu dostaw oprogramowania. To zmiany niewidoczne dla przeciętnego użytkownika, ale kluczowe z punktu widzenia długofalowego bezpieczeństwa.

Zespół i procesy. Mniej marketingu, więcej kompetencji

Firma mocno podkreśla także inwestycje w ludzi i procesy. Wzmocniono kadrę zarządzającą o doświadczonych specjalistów z obszaru cyberbezpieczeństwa, utworzono dedykowany zespół wywiadu zagrożeń oraz rozbudowano struktury odpowiedzialne za strategię technologiczną.

Na uwagę zasługuje również Compliance Center, które ma zapewniać większą przejrzystość w zakresie certyfikacji i zgodności z normami. LastPass deklaruje utrzymanie standardów takich jak SOC 2 Type II, ISO 27001 czy ISO 27701. Nie jest to gwarancja braku problemów, ale realnie podnosi poziom kontroli, audytu i odpowiedzialności organizacyjnej.

Co to oznacza dla Ciebie w praktyce?

Jeśli korzystasz z LastPassa, zyskujesz silniejsze szyfrowanie, lepszą ochronę hasła głównego oraz mniejsze ryzyko ujawnienia metadanych. Dla firm szczególnie istotne będą zmiany w MFA, raportowaniu oraz integracjach z systemami bezpieczeństwa.

Wniosek dla użytkownika końcowego jest prosty. LastPass jest dziś wyraźnie bezpieczniejszy niż wcześniej, ale nadal kluczowe pozostają dobre praktyki. Silne hasło główne, aktywne MFA i regularna kontrola ustawień bezpieczeństwa są niezbędne niezależnie od tego, jak zaawansowany jest sam menedżer haseł.

Oświadczenie redakcji: Działamy w programie afiliacyjnym Lastpass, więc możemy otrzymać prowizję za zakup ich usług, nie ma to jednak żadnego wpływu na nasz obiektywizm.

![💸 Jak kupić Discord Nitro taniej? [poradnik] 21 firefox BNFBCW9a8Z](https://bezpiecznyvpn.pl/wp-content/uploads/2025/08/firefox_BNFBCW9a8Z-300x200.png)

Dodaj komentarz